簡介

首先,企業應對於網路資安有一定的重視,願意在資安經費與資安設備持續性的投入,來長期抗戰駭客無所不用其極的攻擊手法。本文將簡單介紹小型企業草創初時期,即遇到駭客寄送惡意程式時,內部人員應具備的處理流程

進階持續性滲透攻擊(Advanced Persistent Threat, APT),是電子商務業者最常面臨到的網路攻擊手法,駭客利用電子郵件夾帶惡意程式來進行攻擊成效是相當不錯(成本低、成效佳),該攻擊特點主要利用人性的弱點來進行持續性的攻擊

如下圖所示,駭客會偽冒一般的買家,在信件內清楚的告知商品遭受損壞的情況或以退貨的理由向電商業者反映等詐騙話術,且在信件內夾帶一個經壓縮過後的附件檔案

只要負責收信的電子商務人員一時不察,依照駭客信件內的指示步驟進行處理,將檔案解壓縮後點擊,則該公司的網路環境會遭駭客所撰寫的惡程式所植入,並造成後續的資安影響

陽春版防範方式

除了建制良好的資安機制外(如:購買防毒軟體作定期掃瞄、資安軟硬體設備、資安SOP),在人員管理制度上也可以有所改變,在處理疑似的惡意郵件過程中,可設立內部專用的電子郵件帳號與作業環境,其功能說明如下:

(1)設定一組專用的電子郵件帳號

只要客服人員或第一線處理客戶信箱的人員,當開啟消費者信件時,發現信件內疑似有夾帶可疑的附件或經壓縮後的檔案請求開啟點擊查看,則第一時間應請客服人員將該信件轉寄至專用處理該信件的電子郵件內,由特定人員處理

(2)建立內部虛擬主機平台

利用VMware或其他相關的虛擬作業系統,在內部登入後,設置負責處理客服人員轉寄過來的電子郵件,並檢視附件檔案是否為惡意的附件,若真的為惡意郵件, 則不致於感染至企業內部的網路環境,避刷整個企業網路遭駭客所控制

結論

來自於網路上的攻擊是無所不在的,除了企業本身應注重網站本身的安全性外,定期資安檢視是非常重要的。而且培訓第1線人員具有基礎的資安知識更是企業導入資安過程中不可缺乏的一部分

如上述所提及到的方式,若能培養企業人員的資安敏感度,在收發信件處理顧客意見時,發生有異樣的情況時,轉由負責處理的人員進行檢視,則可以降低企業遭受惡意郵件攻擊後,資料外洩的資安事件

歡迎轉載,請註明出處:http://linjsian.blogspot.tw/

2016年9月9日 星期五

2016年9月7日 星期三

[網站安全]從網站使用者認證細節談資安小知識

簡介

當網站與網際網路連上後,來自於各方面的網路攻擊,便如洪水般來襲,網路上的攻擊行為往往超乎你我的想像。最簡單的是只要查看伺服器的日誌檔案(Log),便可知道各種攻擊的手法與攻擊路徑。其中最常被嘗試與攻擊的便是網頁上的管理者介面或有關於帳號密碼的輸入介面。

筆者整理了一下網站開發人員在設計的過程中,容易疏忽的認證方式,以網頁前端與資料庫進行使用者認證的回應文字內容的2種差異性,而這2種差異性對於駭客在測試網站帳號的過程中,代表何種意思:

第1種:當頁面輸入錯誤資料後,網頁會回應「密碼錯誤」,請重新輸入

第2種:當頁面輸入錯誤資料後,網頁會回應「帳號和密碼錯誤」,請重新輸入

那這2種的差異性在哪呢?

我們舉例來說,當駭客手中握有一份使用者(管理者)帳號、密碼清單時,遭駭客鎖定的目標網站若有提供帳號登入的功能或是重置密碼功能時,駭客便會開始測試帳號密碼是否正確,並以網站回應的內容,來推測並確認手中名單的資料是「帳號有用」或是「帳號密碼皆有用」

若是「帳號有用」的情況下

只要破解密碼即可,此時可用密碼檔來進行暴力破解的方式

而「帳號密碼皆有用」的情況下

即代表該組帳號、密碼是可以登入的,駭客即會登入後取得使用者個資,進而轉賣詐騙集團,謀取獲利

結論

網站遭受到網路上的攻擊是無可避免的,但若能在網站開發的過程中,融入資安的機制,讓網頁的回應內容少出現機密或可推測的敏感性資料,都是可以阻擋駭客攻擊的一環

駭客的攻擊方式往往是千奇百怪的,若單純的使用一套防護基準是行不通的,資安是需要長期的抗戰準備,本文所提及的防護方式,也是最基礎的一環,可以降低因網站本身認證機制的不足而導致帳號、密碼外洩的情形發生

本文來源:http://linjsian.blogspot.tw/

當網站與網際網路連上後,來自於各方面的網路攻擊,便如洪水般來襲,網路上的攻擊行為往往超乎你我的想像。最簡單的是只要查看伺服器的日誌檔案(Log),便可知道各種攻擊的手法與攻擊路徑。其中最常被嘗試與攻擊的便是網頁上的管理者介面或有關於帳號密碼的輸入介面。

筆者整理了一下網站開發人員在設計的過程中,容易疏忽的認證方式,以網頁前端與資料庫進行使用者認證的回應文字內容的2種差異性,而這2種差異性對於駭客在測試網站帳號的過程中,代表何種意思:

第1種:當頁面輸入錯誤資料後,網頁會回應「密碼錯誤」,請重新輸入

第2種:當頁面輸入錯誤資料後,網頁會回應「帳號和密碼錯誤」,請重新輸入

那這2種的差異性在哪呢?

我們舉例來說,當駭客手中握有一份使用者(管理者)帳號、密碼清單時,遭駭客鎖定的目標網站若有提供帳號登入的功能或是重置密碼功能時,駭客便會開始測試帳號密碼是否正確,並以網站回應的內容,來推測並確認手中名單的資料是「帳號有用」或是「帳號密碼皆有用」

若是「帳號有用」的情況下

只要破解密碼即可,此時可用密碼檔來進行暴力破解的方式

而「帳號密碼皆有用」的情況下

即代表該組帳號、密碼是可以登入的,駭客即會登入後取得使用者個資,進而轉賣詐騙集團,謀取獲利

防範方式

當網站會員帳號、密碼疑似外洩後,除了應第1時間通知使用者外,網站設計人員應盡快進行相關的補救

網站設計人員或開發者,應思考使用者重置密碼時,網頁應如何回應才會符合資安機制,其中最簡易的方式,則是當使用者輸入錯誤資料後,網站的回應方式應顯示出模糊的錯誤訊息(例如帳號密碼輸入錯誤,請重新輸入),而不是告知使用者是哪一部分出錯了,讓駭客利用該機制來逐步確認竊取的名單有效性,同時也能阻擋第1時間的有心人士進行資料的竊取,造成資料認證的困難性

如同上圖所示,當網站遭輸入錯誤的資料後

若使用第1種「密碼錯誤」的方式提示使用者,則會造成駭客認為該資料經由資料庫確認後,目前是存在該筆帳號資料,但密碼卻是失敗的情況(如同上述所說,容易遭暴力破解),而此機制往往是造成初階駭客攻擊的主因

但使用第2種「帳號和密碼」錯誤的方式提示使用者時,只要使用者輸入的資料內容其中1項不正確時,便會出現帳號和密碼錯誤,則可讓駭客進行資料認證時,產生一定的困難程度,此時的效果會讓駭客在驗證竊取名單時,徒增困難度

結論

網站遭受到網路上的攻擊是無可避免的,但若能在網站開發的過程中,融入資安的機制,讓網頁的回應內容少出現機密或可推測的敏感性資料,都是可以阻擋駭客攻擊的一環

駭客的攻擊方式往往是千奇百怪的,若單純的使用一套防護基準是行不通的,資安是需要長期的抗戰準備,本文所提及的防護方式,也是最基礎的一環,可以降低因網站本身認證機制的不足而導致帳號、密碼外洩的情形發生

本文來源:http://linjsian.blogspot.tw/

2016年5月11日 星期三

[反組譯工具]超好用的APK反組譯工具-BytecodeViewer

簡介

自APP開發興起後,Android APP的反組譯(decompile)領域逐漸開始是被關注的領域。因APP初期保護機制的不完善以及惡意程式的興起(例:詐騙簡訊.apk)後,逆向工程的領域一直是電腦技術人員專精研究的部份。

初期在分析apk的過程中,一般分析人員大多使用下列的工具作分析與操作過程

而這樣的反組譯(decompile)的過程與工具的使用,往往需要具備有cmd指令與基礎工具操作經驗的人員作分析,使得有興趣研究的初學者學習上面臨到困難而容易放棄。

若用於其他線上反組譯分析工具,也會將apk上傳至遠端主機上的安全疑慮。那有沒有最簡單的分析工具而且又可以在本機上執行的呢?

本文推薦BytecodeViewer作為apk decompile工具,因BytecodeViewer在操作過程中,相當好用,該軟體把常用的decompile工具打包起來,並將之圖形化。分析人員只要會作基本的操作後,再讀取程式碼內容即可。

BytecodeViewer官方軟體下載:http://bytecodeviewer.com/

BytecodeViewer軟體操作過程

BytecodeViewer下載並解壓縮完成後,點擊BytecodeViewer應用程式

BytecodeViewer開啟後的初始畫面

BytecodeViewer匯入apk檔案時,操作過程 file>add

在file視窗中,點選Decoded Resources功能選單,即可快速找到android開發所設定的相關權限功能AndroidManifest.xml。

進一步點擊BytecodeViewer所含的功能視窗後,可以直接拆開原本程式撰寫人員的java code,因此作分析時是相當好用的。但若apk已有設定程式保護機制(混淆)的話,則反組譯出來的結果仍會有部份的不完全。

結論

BytecodeViewer是一個相當便利的反組譯工具,分析人員免除傳統使用不同的工具逐一拆解程式,而可以快速有效率的完成解析的動作,剩下便是分析各類型的java代碼來找出惡意apk的行為模式,可謂是方便有效的工具。

本文章連結:http://linjsian.blogspot.tw/2016/05/decompile-apk-bytecodeviewer.html

自APP開發興起後,Android APP的反組譯(decompile)領域逐漸開始是被關注的領域。因APP初期保護機制的不完善以及惡意程式的興起(例:詐騙簡訊.apk)後,逆向工程的領域一直是電腦技術人員專精研究的部份。

- 駭客可藉由破解正常的apk程式後,偽冒正常的apk程式騙取使用者個資,以達到竊取的目的。

- 資安人員可藉由分析駭客撰寫的惡意apk,來瞭解惡意程式主要的目的與行為模式。

初期在分析apk的過程中,一般分析人員大多使用下列的工具作分析與操作過程

- 更改apk副檔案為壓縮檔案(rar)

- 解壓縮(rar)檔案後,取出classes.dex

- 利用smali工具作AndroidManifest.xml的反組譯來還原並讀取apk的權限功能

- 使用dex2jar與jd-gui搭配,讀取apk撰寫的java code

而這樣的反組譯(decompile)的過程與工具的使用,往往需要具備有cmd指令與基礎工具操作經驗的人員作分析,使得有興趣研究的初學者學習上面臨到困難而容易放棄。

若用於其他線上反組譯分析工具,也會將apk上傳至遠端主機上的安全疑慮。那有沒有最簡單的分析工具而且又可以在本機上執行的呢?

本文推薦BytecodeViewer作為apk decompile工具,因BytecodeViewer在操作過程中,相當好用,該軟體把常用的decompile工具打包起來,並將之圖形化。分析人員只要會作基本的操作後,再讀取程式碼內容即可。

BytecodeViewer官方軟體下載:http://bytecodeviewer.com/

BytecodeViewer軟體操作過程

BytecodeViewer下載並解壓縮完成後,點擊BytecodeViewer應用程式

BytecodeViewer開啟後的初始畫面

BytecodeViewer匯入apk檔案時,操作過程 file>add

apk檔案匯入完成後,在file視窗中,會呈現已經反組譯完成的檔案階層式架構

在file視窗中,點選Decoded Resources功能選單,即可快速找到android開發所設定的相關權限功能AndroidManifest.xml。

進一步點擊BytecodeViewer所含的功能視窗後,可以直接拆開原本程式撰寫人員的java code,因此作分析時是相當好用的。但若apk已有設定程式保護機制(混淆)的話,則反組譯出來的結果仍會有部份的不完全。

結論

BytecodeViewer是一個相當便利的反組譯工具,分析人員免除傳統使用不同的工具逐一拆解程式,而可以快速有效率的完成解析的動作,剩下便是分析各類型的java代碼來找出惡意apk的行為模式,可謂是方便有效的工具。

本文章連結:http://linjsian.blogspot.tw/2016/05/decompile-apk-bytecodeviewer.html

本文歡迎轉載,請注明出處

[日誌分析]從日誌分析了解webshell攻擊手法

簡介

網站遭受駭客攻擊的次數屢創新高,尤其是含有使用者個資或消費明細的電子商務網站更是駭客眼中的肥羊,因為這類型的網站大多以行銷購物為目的,資安機制並不完善,且內含有眾多消費者個資,導致駭客屢次攻擊成功後,竊取大量被害民眾的個資,且業者仍渾然不自覺。

因此,從管理日誌檔案機制與分析面的角度,企業應該導入日誌檔案備份、分析等相關的軟體與人力配置,以便網站問題發生時,才能有效找出癥結點進行排除,以防下次再度遭受駭客攻擊。

分析過程

本例以受害網站的日誌檔案作實務分析,以供了解駭客入侵的過程與手法。

- 分析軟體:Log Parser Lizard

- 分析方式:以SQL語法查詢網站日誌檔案,以祈找出被駭客攻擊的特徵模式。

- 分析要點:以OWASP TOP10攻擊模式為主要篩選條件。

資料隱碼攻擊(SQL injection)

根據OWASP TOP10報告指出,資料隱碼攻擊(SQL injection)一直是高風險且常見的漏洞。因此,在日誌檔案的分析中,先以SQL injection攻擊樣態作分析要點。

使用Log Parser Lizard進行分析

1.資料匯入

在查詢框中,我們先針對SQL injection輸入篩選的條件式後執行。

2.找到異常部分

找到符合條件的結果,但發現有內部錯誤(500)的情況,若為內部IP所造成的,有可能是因為程式的問題而導致,但找出來源IP則發現是外部IP,因為推斷為外部IP攻擊而造成內部資料庫錯誤的情況,列為重大疑點之紀錄。

3.確認網站入侵點

進一步分析外部IP整體的攻擊過程,發現網路某個頁面一直被攻擊利用,應是「遭攻擊注入點」所在。接下來查看一下惡意字串的代碼為何、以及伺服器成功回應的數值(200)。

這表示,駭客已經攻擊成功,而伺服器都會正常回應駭客的任何請求,換言之,此時駭客取得管理者權限(administrator)。

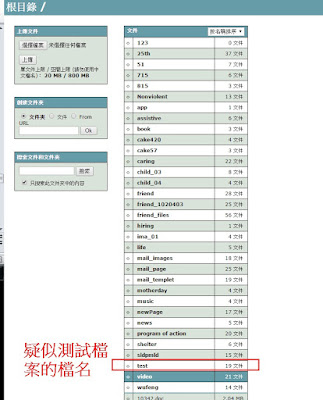

我們試著找出駭客攻擊的過程,並試圖還原駭客攻擊成功後所操作的一切。可以看出在特定的頁面下,駭客已偷偷植入了一個webshell後,該webshell又提供檔案上傳的功能,此時駭客可以把更多的惡意程式透過webshell頁面,一直上傳至被害網站的頁面中。

檢視駭客所創造的webshell頁面,發現疑似在測試用的資料夾名稱「test」。

點入test資料夾後,發現一個字串與日誌檔案分析紀錄中,雷同的字串代碼,因此可以推斷駭客整體攻擊流程並與日誌檔案紀錄作一個吻合的比對。

結論

由於網站業者對於防範資安機制的不足,使得網路攻擊事件發生後,遭受駭客入侵竊取個資的成功率逐漸提高,使得被害人數升高,我們也可以從警政署防詐騙165網站上了解,電商平台的網站一直是駭客所鎖定的主要目標,也使得民眾一直遭受詐騙。

凡是有在網站有提供消費並搜集民眾個資的平台,應該慎重把關消費者的個資,以避免網站遭駭客入侵後,倒楣的民眾去承擔遭受詐騙集團的風險。

本文歡迎轉載,請註明出處

2016年4月13日 星期三

[資安工具]LastActivityView-檢查系統最後的行為

LastActivityView-檢查系統最後的行為

簡介:

LastActivityView是一個極易上手的電腦檢視分析工具,該軟體可以查看目標電腦上所有歷程的檔案存取記錄,讓使用者清楚明白這台電腦從以前到現在開啟的應用程式、檔案內容為何。只要輕輕的點擊開啟後,即可輕鬆的作分析,可謂資安人員分析的好用工具。

情況:

Q1.今天發生某員工的電腦莫名的關機,造成電腦異常時,我們可以怎麼作查詢呢?

首先用LastActivityView開啟後,查看電腦近期開啟檔案的紀錄,自然可以判斷出使用者最後的電腦行為是否有異常,以及該檔案是不是造成莫名關機的主因。

Q2.怎麼查出該電腦使用者有沒有開啟異常的檔案或是存取外接式USB,而違反公司政策呢?

一樣使用LastActivityView檢視後,在「完整路徑」的欄位中,我們可以看到,若有使用外接式USB進行檔案存取的行為,則可以看到本機磁碟代碼(C:、D:)以外的路徑,例如F槽之類的,此時我們就可以確定在什麼時間點電腦使用者開啟了USB內的檔案內容,而這樣的異常行為是不是有竊取檔案的疑慮,以供判斷。

Q3.有沒有異常小程式在自動執行?

LastActivityView在開啟後,也會自動將背景執行的應用程式,以往存取的程式名稱、時間、路徑呈現出來,所以我們只要逐一檢視,找出檔案名稱異常或異常路徑下的資料夾,也有可能將異常的程式檔案抓取出來。

LastActivityView執行操作

直接開啟LastActivityView後,便會自動載入電腦歷程紀錄,相當的易用方便。

簡介:

LastActivityView是一個極易上手的電腦檢視分析工具,該軟體可以查看目標電腦上所有歷程的檔案存取記錄,讓使用者清楚明白這台電腦從以前到現在開啟的應用程式、檔案內容為何。只要輕輕的點擊開啟後,即可輕鬆的作分析,可謂資安人員分析的好用工具。

情況:

Q1.今天發生某員工的電腦莫名的關機,造成電腦異常時,我們可以怎麼作查詢呢?

首先用LastActivityView開啟後,查看電腦近期開啟檔案的紀錄,自然可以判斷出使用者最後的電腦行為是否有異常,以及該檔案是不是造成莫名關機的主因。

Q2.怎麼查出該電腦使用者有沒有開啟異常的檔案或是存取外接式USB,而違反公司政策呢?

一樣使用LastActivityView檢視後,在「完整路徑」的欄位中,我們可以看到,若有使用外接式USB進行檔案存取的行為,則可以看到本機磁碟代碼(C:、D:)以外的路徑,例如F槽之類的,此時我們就可以確定在什麼時間點電腦使用者開啟了USB內的檔案內容,而這樣的異常行為是不是有竊取檔案的疑慮,以供判斷。

Q3.有沒有異常小程式在自動執行?

LastActivityView在開啟後,也會自動將背景執行的應用程式,以往存取的程式名稱、時間、路徑呈現出來,所以我們只要逐一檢視,找出檔案名稱異常或異常路徑下的資料夾,也有可能將異常的程式檔案抓取出來。

LastActivityView執行操作

直接開啟LastActivityView後,便會自動載入電腦歷程紀錄,相當的易用方便。

LastActivityView詳細內容

待我們點擊某個列表想要看更詳細的完整路徑與程式名稱時,LastActivityView便會自動的秀出相關細節。

LastActivityView細節操作

在使用LastActivityView時,若在「檢視」的功能選項中,分別勾選「顯示格線」、「顯示工具提示」、「標記奇/偶數行」等功能,即可讓呈現出來的資料列表更加清楚明白,便於易讀。

匯出LastActivityView檔案

最後,若要將LastActivityView內的資料匯整出來的話,因該軟體預設匯出的功能較難分辨。因此我們可以善用EXCEL,將LastActivityView欄位整個複製後,貼到新的EXCEL中,即完成檔案匯出的動作,此時也可以作相關的編排,讓資料列表更清楚明白。

小結

LastActivityView是一套相當易用的懶人工具,只要簡單執行後,便會自動載入目標電腦歷程訊息,不過有一點需要注意的是,若單純的作基本分析用途,安裝的LastActivityView版本可使用官方提供的可安裝版。但若是針對重要的目標電腦作檢視時,則不建議實際安裝在目標電腦上,畢竟會更改了目標電腦的電磁紀錄,將來的數位證據上也會有相關的問題疑慮存在。

LastActivityView官方檔案下載:

2016年3月18日 星期五

[常見資安漏洞]google hacking自動架站軟體index of目錄揭露問題

google hacking自動架站軟體index of目錄揭露問題

簡介:

電子商務的盛行,使得人人可利用現成的架站軟體建構屬於自已的網站平台,且可以減輕初學者在架置網站時所遇到的門檻,以輕輕鬆鬆達到架置網站行銷的目的。不過若對於網站運作流程不熟悉,不懂的伺服器安全性的問題,極有可能導致網站的漏洞產生,進而變成駭客手中的目標。

我們從下列中是為典型利用自動架站軟體(如wordpress、joomla等)所建置而成的網站,在安全性控管的不足所造成的漏洞,而恐怖的是,利用google的特殊語法(index、inurl、filetype、admin)所組成的搜尋內容(俗稱為google hacking),可達到查詢網站漏洞的目的。

案例:

在google hacking中,利用index of的漏洞,可以找出整個網站的索引目錄,使得整體的網站內容一覽無疑的秀在使用者面前,更恐怖的是,只要點選每一檔案或熟悉資料庫連線方式的人,就可以看到該網站的連線數據,進一步取得資料庫的權限進行連線,以達到竊取個資的目的性。

而index of的漏洞,往往是因為網站伺服器安全性不足所導致,通常是appserv佔居多數,而windows作業系統也有可能發生的。

分析方式

當營運的網站發現有google hacking或index of問題時,應注意連線的資料頁面(wp-config.php)是否有遭存取的情況。

可從伺服器的日誌檔案中,找出相關的存取IP與頁面樣式來進行判斷。

小結

當網站發現在index of的漏洞,或是可使用google hacking(index of inurl /admin)之類的語法找出相關的漏洞,應該特別注意網站伺服器的設定方式,是否有將檔案存取的權限打開,造成網站不安全的主要因素。

不過當index of漏洞產生時,通常也代表整體網站架構被看光光了。應盡速更改相關管理者帳號密碼,並且通知會員資料進行修改才是。

簡介:

電子商務的盛行,使得人人可利用現成的架站軟體建構屬於自已的網站平台,且可以減輕初學者在架置網站時所遇到的門檻,以輕輕鬆鬆達到架置網站行銷的目的。不過若對於網站運作流程不熟悉,不懂的伺服器安全性的問題,極有可能導致網站的漏洞產生,進而變成駭客手中的目標。

我們從下列中是為典型利用自動架站軟體(如wordpress、joomla等)所建置而成的網站,在安全性控管的不足所造成的漏洞,而恐怖的是,利用google的特殊語法(index、inurl、filetype、admin)所組成的搜尋內容(俗稱為google hacking),可達到查詢網站漏洞的目的。

案例:

在google hacking中,利用index of的漏洞,可以找出整個網站的索引目錄,使得整體的網站內容一覽無疑的秀在使用者面前,更恐怖的是,只要點選每一檔案或熟悉資料庫連線方式的人,就可以看到該網站的連線數據,進一步取得資料庫的權限進行連線,以達到竊取個資的目的性。

而index of的漏洞,往往是因為網站伺服器安全性不足所導致,通常是appserv佔居多數,而windows作業系統也有可能發生的。

分析方式

當營運的網站發現有google hacking或index of問題時,應注意連線的資料頁面(wp-config.php)是否有遭存取的情況。

可從伺服器的日誌檔案中,找出相關的存取IP與頁面樣式來進行判斷。

小結

當網站發現在index of的漏洞,或是可使用google hacking(index of inurl /admin)之類的語法找出相關的漏洞,應該特別注意網站伺服器的設定方式,是否有將檔案存取的權限打開,造成網站不安全的主要因素。

不過當index of漏洞產生時,通常也代表整體網站架構被看光光了。應盡速更改相關管理者帳號密碼,並且通知會員資料進行修改才是。

2016年3月7日 星期一

[Visual Studio安全性]Visual Studio webconfig 組態檔加解密

簡介

當系統開發人員好不容易將程式碼撰寫完成且正式上架後,在面臨網站的環境中,一定會遭受到網路上惡意的攻擊,其中最主要的目的就是找出網站平台中,資料庫的連線內容,而前端的平台與後端的資料庫在連線的過程中,往往是透過前端的設定(webconfig)後,存取後端的資料庫。

此時,若網站被找出弱點後,webconfig的連線字串都被揭露在駭客的手中,還有什麼自保的方式呢?除了發現後立刻更改後端資料庫的密碼,以防被2次入侵(不過該方式是治標不治本的駝鳥心態,或許資料庫內的個資已被洩露出去了)。

那還有什麼方式是能提高網站安全性的呢? 就是在開發的環境中,加入資安的概念,保護好開發環境的連線內容,在數據傳輸的過程中進行加密,就算連線方式被駭客所竊取,也難以被利用。

webconfig 組態檔加解密教學操作方式

當系統開發人員好不容易將程式碼撰寫完成且正式上架後,在面臨網站的環境中,一定會遭受到網路上惡意的攻擊,其中最主要的目的就是找出網站平台中,資料庫的連線內容,而前端的平台與後端的資料庫在連線的過程中,往往是透過前端的設定(webconfig)後,存取後端的資料庫。

此時,若網站被找出弱點後,webconfig的連線字串都被揭露在駭客的手中,還有什麼自保的方式呢?除了發現後立刻更改後端資料庫的密碼,以防被2次入侵(不過該方式是治標不治本的駝鳥心態,或許資料庫內的個資已被洩露出去了)。

那還有什麼方式是能提高網站安全性的呢? 就是在開發的環境中,加入資安的概念,保護好開發環境的連線內容,在數據傳輸的過程中進行加密,就算連線方式被駭客所竊取,也難以被利用。

webconfig 組態檔加解密教學操作方式

★注意:加解密必須在同一台機器上,否則會無法正常執行

加密 (Encryption)

1.將專案資料夾複製到預定的Server上

2.確定專案使用的Framework版本(本範例使用的是4.0)

3.開啟Command Mode,將路徑切換到C:\Windows\Microsoft.NET\Framework\(Frmework版本)下

4.執行以下指令進行加密:

aspnet_regiis.exe -pef "connectionStrings" "D:\WWWRoot\GoogleMap" -prov "DataProtectionConfigurationProvider"

其中:

"connectionStrings":針對組態檔內的connectionStrings標籤內的資料加密

"D:\WWWRoot\GoogleMap":專案的實體路徑

5.加密完成

開啟webconfig的設定檔案,可看出連線至後端資料庫的字串內容已被加密,多了層安全性。

解密(Decryption)

1.確定專案於Server上的路徑

2.確定專案使用的Framework版本(本範例使用的是4.0)

3.開啟Command Mode,將路徑切換到C:\Windows\Microsoft.NET\Framework\(Frmework版本)下

4.執行以下指令進行解密:

aspnet_regiis.exe -pdf "connectionStrings" "D:\WWWRoot\GoogleMap"

其中:

"connectionStrings":針對組態檔內的connectionStrings標籤內的資料解密

"D:\WWWRoot\GoogleMap":專案的實體路徑

5.解密完成

至webconfig檔案內,開啟原先的設定內容,即可看到原先被加密的字串已被還原回來,此時可以再做更動修改後,別忘了再把檔案加密完成。

參考資料:

2016年1月27日 星期三

[書籍]網站入侵現場鑑證實錄

網站入侵現場鑑證實錄介紹

Through the analysis of web log, analysts can use log parser lizard (LPL) to quickly understand hacking techniques, and then fix vulnerabilities. This book introduced the Information Security OWASP TOP 10 (information security) and the basic operation of log parser lizard (LPL) software.

前言

筆者先前實際處理過各種公司、網站平台所遇到網路攻擊事件,並經由實際案件的處理流程,整理出各式各樣的處理技巧後,又花費了一番心血匯整成書,順利出版了(撒花)。

而相關的介紹就不在贅述了,不妨請各位讀者們耐心的閱讀下去嚕~~

本書重著在資安事件的處理方式,並以筆者的觀點下去解析各類型的網路攻擊事件

適合對象

網管人員(MIS)

有心想要學習資訊安全領域的人(資安人員)

了解駭客攻擊手法等人員

簡介

本書主要是幫助當公司網站被駭客入侵,惡意的修改網站頁面或植入惡意程式(如:木馬、webshell)後,如何藉由日誌檔案(log)分析的方式,來查出駭客攻擊的過程,以還原一切的手法,相關的案例解說則是本書的重點,其簡介如下:

網站管理員往往是維護網站營運順利的重要角色,而一般的網站管理人員大多欠缺對於網路資安上的處理與分析能力,導致公司、企業的網站在面臨駭客攻擊後,往往不知所措找不到具有處理能力的人員,而錯失每次寶貝的事後還原分析的能力。個資法上路後,政府開始要求企業本身應保障使用者的個資,不得輕易外洩,但若從網路上來的攻擊如何作事後的分析並從中舉證駭客的攻擊手法,降低企業未來面臨的求償和營運風險呢?

本書以駭客使用網站攻擊的手法作為解析的重點,並以實務的分析經驗告知讀者如何分析駭客所遺留下來的數位證據,進一步發掘系統本身的漏洞加以修補,降低公司企業在網路上所面臨的風險。

ISBN:9789863478812

軟體工具下載

本書所使用的工具,則以 Log Parser Lizard為主,而相關的下載程式如下,若需最新版本的Log Parser Lizard軟體工具,請至官方網站下載最新程式,並進行試用後購買

官方載點:

http://www.lizard-labs.com/log_parser_lizard.aspx

本書程式下載點(google drive)

點我

其他教學影片範例與示範用的日誌檔案,均如下面載點

本書教學影片範例與日誌檔

http://linjsian.blogspot.tw/2015/08/TestLog-Download.html

若要進行即時交流與問題反應回饋,請加入本書籍臉書社團

臉書社團:

https://www.facebook.com/groups/1730797680472868/

本書購買管道

天瓏書局:

https://www.tenlong.com.tw/items/9863478814?item_id=1010826

博客來:

http://www.books.com.tw/products/0010704450

金石堂:

http://www.kingstone.com.tw/book/book_page.asp?kmcode=2014713479662

讀冊生活:

http://www.taaze.tw/sing.html?pid=11100773663

Through the analysis of web log, analysts can use log parser lizard (LPL) to quickly understand hacking techniques, and then fix vulnerabilities. This book introduced the Information Security OWASP TOP 10 (information security) and the basic operation of log parser lizard (LPL) software.

前言

筆者先前實際處理過各種公司、網站平台所遇到網路攻擊事件,並經由實際案件的處理流程,整理出各式各樣的處理技巧後,又花費了一番心血匯整成書,順利出版了(撒花)。

而相關的介紹就不在贅述了,不妨請各位讀者們耐心的閱讀下去嚕~~

本書重著在資安事件的處理方式,並以筆者的觀點下去解析各類型的網路攻擊事件

適合對象

網管人員(MIS)

有心想要學習資訊安全領域的人(資安人員)

了解駭客攻擊手法等人員

簡介

本書主要是幫助當公司網站被駭客入侵,惡意的修改網站頁面或植入惡意程式(如:木馬、webshell)後,如何藉由日誌檔案(log)分析的方式,來查出駭客攻擊的過程,以還原一切的手法,相關的案例解說則是本書的重點,其簡介如下:

網站管理員往往是維護網站營運順利的重要角色,而一般的網站管理人員大多欠缺對於網路資安上的處理與分析能力,導致公司、企業的網站在面臨駭客攻擊後,往往不知所措找不到具有處理能力的人員,而錯失每次寶貝的事後還原分析的能力。個資法上路後,政府開始要求企業本身應保障使用者的個資,不得輕易外洩,但若從網路上來的攻擊如何作事後的分析並從中舉證駭客的攻擊手法,降低企業未來面臨的求償和營運風險呢?

本書以駭客使用網站攻擊的手法作為解析的重點,並以實務的分析經驗告知讀者如何分析駭客所遺留下來的數位證據,進一步發掘系統本身的漏洞加以修補,降低公司企業在網路上所面臨的風險。

ISBN:9789863478812

軟體工具下載

本書所使用的工具,則以 Log Parser Lizard為主,而相關的下載程式如下,若需最新版本的Log Parser Lizard軟體工具,請至官方網站下載最新程式,並進行試用後購買

官方載點:

http://www.lizard-labs.com/log_parser_lizard.aspx

本書程式下載點(google drive)

點我

其他教學影片範例與示範用的日誌檔案,均如下面載點

本書教學影片範例與日誌檔

http://linjsian.blogspot.tw/2015/08/TestLog-Download.html

若要進行即時交流與問題反應回饋,請加入本書籍臉書社團

臉書社團:

https://www.facebook.com/groups/1730797680472868/

本書購買管道

天瓏書局:

https://www.tenlong.com.tw/items/9863478814?item_id=1010826

博客來:

http://www.books.com.tw/products/0010704450

金石堂:

http://www.kingstone.com.tw/book/book_page.asp?kmcode=2014713479662

讀冊生活:

http://www.taaze.tw/sing.html?pid=11100773663

2016年1月26日 星期二

[書籍]網站入侵現場鑑證實錄:資料隱碼攻擊(SQL injection)

分析資料隱碼攻擊(SQL injection)

前言:

根據每期OWASP TOP10的報告指出,資料隱碼攻擊(SQL injection)一直以來都是網站最常遭受的網路攻擊,舉凡有建立連結資料庫的網站均會受到此攻擊的影響,若網站資料庫連線安全機制未設定完全的話,即有可能遭受此攻擊下的受害網站。

因此分析人員除了需了解SQL injection外,應該學會如何分析日誌檔案內的相關記錄,以得知網站是否遭受駭客攻擊後,個資有無外洩的情況。

分析特徵碼:

與資料庫有關語法:--、%20--、’or’ = ’or’…等

影片教學:

針對常見的SQL injection攻擊模式,篩選出相關的特徵碼,以利分析人員進行日誌檔案的篩選。

書籍編號(ISBN)

ISBN:9863478814

ISBN-13:9789863478812

臉書社團:

https://www.facebook.com/groups/1730797680472868/

購買管道

天瓏書局:

https://www.tenlong.com.tw/items/9863478814?item_id=1010826

博客來:

http://www.books.com.tw/products/0010704450

金石堂:

http://www.kingstone.com.tw/book/book_page.asp?kmcode=2014713479662

讀冊生活:

http://www.taaze.tw/sing.html?pid=11100773663

前言:

根據每期OWASP TOP10的報告指出,資料隱碼攻擊(SQL injection)一直以來都是網站最常遭受的網路攻擊,舉凡有建立連結資料庫的網站均會受到此攻擊的影響,若網站資料庫連線安全機制未設定完全的話,即有可能遭受此攻擊下的受害網站。

因此分析人員除了需了解SQL injection外,應該學會如何分析日誌檔案內的相關記錄,以得知網站是否遭受駭客攻擊後,個資有無外洩的情況。

分析特徵碼:

與資料庫有關語法:--、%20--、’or’ = ’or’…等

影片教學:

針對常見的SQL injection攻擊模式,篩選出相關的特徵碼,以利分析人員進行日誌檔案的篩選。

書籍編號(ISBN)

ISBN:9863478814

ISBN-13:9789863478812

臉書社團:

https://www.facebook.com/groups/1730797680472868/

購買管道

天瓏書局:

https://www.tenlong.com.tw/items/9863478814?item_id=1010826

博客來:

http://www.books.com.tw/products/0010704450

金石堂:

http://www.kingstone.com.tw/book/book_page.asp?kmcode=2014713479662

讀冊生活:

http://www.taaze.tw/sing.html?pid=11100773663

[書籍]網站入侵現場鑑證實錄:目錄穿越攻擊(Directory Traversal)

分析目錄穿越攻擊(Directory Traversal)

前言:

目錄穿越攻擊(Directory Traversal)最明顯的特徵即是使用者可以在網頁上使用../的符號,來取代正常目錄,進而逐一拆解至網站的後台找出系統目錄的passwd、shadow檔案等。會造成Directory Traversal的主要原因是當初網站開發人員或MIS人員在設定網站時,未將系統目錄權限的安全設置完全,以導致網站出現相關的漏洞。

而最明顯的案例即為2013年1月份時,遠通電收官方網站出現的目錄穿越攻擊案例。

分析特徵碼:

與網頁目錄有關代碼:../、../../、 /etc/passwd 、 /etc/shadow等

影片教學:

分析與Directory Traversal有關的特徵碼教學。

書籍編號(ISBN)

ISBN:9863478814

ISBN-13:9789863478812

臉書社團:

https://www.facebook.com/groups/1730797680472868/

購買管道

天瓏書局:

https://www.tenlong.com.tw/items/9863478814?item_id=1010826

博客來:

http://www.books.com.tw/products/0010704450

金石堂:

http://www.kingstone.com.tw/book/book_page.asp?kmcode=2014713479662

讀冊生活:

http://www.taaze.tw/sing.html?pid=11100773663

前言:

目錄穿越攻擊(Directory Traversal)最明顯的特徵即是使用者可以在網頁上使用../的符號,來取代正常目錄,進而逐一拆解至網站的後台找出系統目錄的passwd、shadow檔案等。會造成Directory Traversal的主要原因是當初網站開發人員或MIS人員在設定網站時,未將系統目錄權限的安全設置完全,以導致網站出現相關的漏洞。

而最明顯的案例即為2013年1月份時,遠通電收官方網站出現的目錄穿越攻擊案例。

分析特徵碼:

與網頁目錄有關代碼:../、../../、 /etc/passwd 、 /etc/shadow等

影片教學:

分析與Directory Traversal有關的特徵碼教學。

書籍編號(ISBN)

ISBN:9863478814

ISBN-13:9789863478812

臉書社團:

https://www.facebook.com/groups/1730797680472868/

購買管道

天瓏書局:

https://www.tenlong.com.tw/items/9863478814?item_id=1010826

博客來:

http://www.books.com.tw/products/0010704450

金石堂:

http://www.kingstone.com.tw/book/book_page.asp?kmcode=2014713479662

讀冊生活:

http://www.taaze.tw/sing.html?pid=11100773663

[書籍]網站入侵現場鑑證實錄:跨站腳本攻擊(XSS,Cross Site Script)

分析跨站腳本攻擊(XSS,Cross Site Script)

前言:

跨站腳本攻擊(XSS,Cross Site Script)是一個針對網頁進行攻擊的惡意語法,駭客會先利用弱掃工具進行網站弱點掃瞄後,發現可植入的入侵點,即立刻將含有惡意導向的javascript、竊取cookie為主或其他會造成瀏覽者損害的語法,嵌入目標網頁內。

在分析的過程中,可查詢駭客在進行弱點掃瞄的XSS測試特徵碼,從被測試成功的特徵點,反向追查該特定頁面的網站原始碼,其原因如下:

因為XSS的特性是利用javascript的原理,將瀏覽頁面的使用者進行惡意轉址或竊取cookie的行為,其語法能順利執行的原因是,該惡意語法已經被嵌入網頁內部了,所以只能從被害網頁上進行code review(原始碼檢測)的動作,以查出惡意的語法所在。

分析特徵碼:

與javascript有關語法:Script、%3CScript %3E、 </Script>、cookie等

影片教學:

分析如何從日誌檔案中,找出遭駭客攻擊的XSS特徵碼,並找出網站XSS弱點所在。

書籍編號(ISBN)

ISBN:9863478814

ISBN-13:9789863478812

臉書社團:

https://www.facebook.com/groups/1730797680472868/

購買管道

天瓏書局:

https://www.tenlong.com.tw/items/9863478814?item_id=1010826

博客來:

http://www.books.com.tw/products/0010704450

金石堂:

http://www.kingstone.com.tw/book/book_page.asp?kmcode=2014713479662

讀冊生活:

http://www.taaze.tw/sing.html?pid=11100773663

前言:

跨站腳本攻擊(XSS,Cross Site Script)是一個針對網頁進行攻擊的惡意語法,駭客會先利用弱掃工具進行網站弱點掃瞄後,發現可植入的入侵點,即立刻將含有惡意導向的javascript、竊取cookie為主或其他會造成瀏覽者損害的語法,嵌入目標網頁內。

在分析的過程中,可查詢駭客在進行弱點掃瞄的XSS測試特徵碼,從被測試成功的特徵點,反向追查該特定頁面的網站原始碼,其原因如下:

因為XSS的特性是利用javascript的原理,將瀏覽頁面的使用者進行惡意轉址或竊取cookie的行為,其語法能順利執行的原因是,該惡意語法已經被嵌入網頁內部了,所以只能從被害網頁上進行code review(原始碼檢測)的動作,以查出惡意的語法所在。

分析特徵碼:

與javascript有關語法:Script、%3CScript %3E、 </Script>、cookie等

影片教學:

分析如何從日誌檔案中,找出遭駭客攻擊的XSS特徵碼,並找出網站XSS弱點所在。

書籍編號(ISBN)

ISBN:9863478814

ISBN-13:9789863478812

臉書社團:

https://www.facebook.com/groups/1730797680472868/

購買管道

天瓏書局:

https://www.tenlong.com.tw/items/9863478814?item_id=1010826

博客來:

http://www.books.com.tw/products/0010704450

金石堂:

http://www.kingstone.com.tw/book/book_page.asp?kmcode=2014713479662

讀冊生活:

http://www.taaze.tw/sing.html?pid=11100773663

[書籍]網站入侵現場鑑證實錄:網頁遭置換或竄改(Web Defacement)

分析網頁遭置換或竄改(Web Defacement)

前言:

網頁遭置換或竄改(Web Defacement)的攻擊手法,主要是系統遭駭客入侵後,取得系統管理員權限,以進行更換網頁的手法,早期來說該手法目的主要是以惡意作劇性質居多,演變至現今情況,以架置跳板主機、惡作劇、中繼站性質居多。

通常網站會遭受駭客置換網頁上傳惡意程式(WebShell),通常會有下列漏洞:

因此,在分析日誌檔案的過程中,我們可以針對網站是否有提供上傳的功能、上傳檔案類型來作基本的篩選條件。

分析特徵碼:

針對容易被偽冒的副檔名,進行日誌檔案的篩選分析。

書籍編號(ISBN)

ISBN:9863478814

ISBN-13:9789863478812

臉書社團:

https://www.facebook.com/groups/1730797680472868/

購買管道

天瓏書局:

https://www.tenlong.com.tw/items/9863478814?item_id=1010826

博客來:

http://www.books.com.tw/products/0010704450

金石堂:

http://www.kingstone.com.tw/book/book_page.asp?kmcode=2014713479662

讀冊生活:

http://www.taaze.tw/sing.html?pid=11100773663

前言:

網頁遭置換或竄改(Web Defacement)的攻擊手法,主要是系統遭駭客入侵後,取得系統管理員權限,以進行更換網頁的手法,早期來說該手法目的主要是以惡意作劇性質居多,演變至現今情況,以架置跳板主機、惡作劇、中繼站性質居多。

通常網站會遭受駭客置換網頁上傳惡意程式(WebShell),通常會有下列漏洞:

- 網站頁面有提供上傳功能,例如大頭貼、檔案等等,駭客利用經過偽裝副檔名的惡意程式,騙取系統的認證,待順利將惡意程式上傳至系統內部時,即遠端將惡意程式呼叫起來,進而取得系統管理員權限的帳號,以達到控制系統的目的。

- 系統本身的漏洞,在Windows Server 2003的作業系統中,有個WebDAV開發上傳機制,該漏洞可讓攻擊者利用特定的滲透工具進行弱掃後,找出有使用該功能的伺服器,進而達到攻擊成功後,將惡意程式上傳的目的。

因此,在分析日誌檔案的過程中,我們可以針對網站是否有提供上傳的功能、上傳檔案類型來作基本的篩選條件。

分析特徵碼:

- 若遭植入WebShell則分析 ;.txt、;.asp 、;.jpeg 、...等常見偽裝副檔名

- 若是常見系統上傳漏洞則分析 WebDAV 、 ;.txt、;.asp...等常見偽裝副檔名

針對容易被偽冒的副檔名,進行日誌檔案的篩選分析。

書籍編號(ISBN)

ISBN:9863478814

ISBN-13:9789863478812

臉書社團:

https://www.facebook.com/groups/1730797680472868/

購買管道

天瓏書局:

https://www.tenlong.com.tw/items/9863478814?item_id=1010826

博客來:

http://www.books.com.tw/products/0010704450

金石堂:

http://www.kingstone.com.tw/book/book_page.asp?kmcode=2014713479662

讀冊生活:

http://www.taaze.tw/sing.html?pid=11100773663

訂閱:

文章 (Atom)