小心,電子郵件詐騙越來越逼真!

由於近期身旁的好友開始有收到偽冒旅行社的名義的主旨,騙取民眾的gmail信箱的帳號密碼,因此分析一下該詐騙(釣魚)郵件的主要目的為何

首先,我們要知道

駭客手中已經有明確的gmail帳號,因此才能針對明確的目標來寄送釣魚郵件!!

接下來

查看收到的電子郵件內容

從下圖可知,駭客偽冒旅遊業者寄送釣魚郵件,有一個「圖示」的連結

而這個圖示的連結,會夾帶使用者本身的email帳號

http://verintxecprobeproduct_cg.photo-frame.com/services/login_error.asp?Email=

bbb@gmail.com

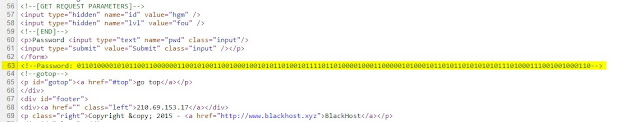

當我們點擊後,會開啟釣魚網頁(http://verintxecprobeproduct_cg.photo-frame.com/services/login_error.asp?Email=)

這時候,可知道在email值的後面,只要隨意更動,即可更換不同的email帳號,這時候就需要有特別的警覺心,

為什麼要輸入gmail帳密的網址,並不是google的網址(正常應與google有相關的網域才是)

如下,把email值後,加入bbb@gmail.com後,釣魚網站的帳號立即改變

此時,只要在使用者不注意下,將密碼填入後,使用者的帳號、密碼,立即送到釣魚網站的資料庫

接下來我們掃瞄一下,駭客主機的port號,來推測主機類型

其結果得知,該主機有開放下列的port number

91.183.220.75 is responding on port 25 (smtp).

91.183.220.75 is responding on port 80 (http).

91.183.220.75 is responding on port 139 (netbios-ssn).

91.183.220.75 is responding on port 445 (microsoft-ds).

91.183.220.75 is responding on port 1433 (ms-sql-s).

91.183.220.75 is responding on port 1723 (pptp).

91.183.220.75 is responding on port 3389 (ms-wbt-server).

在上圖中,我們可以看出最常用的port number是port 25、port 1433,來確定該主機有啟動寄信功能(port 25)和資料庫(port 1433)。此時我們可以知道,該釣魚網站除了架置網站本身外,還提供了寄信功能、資料庫。相信被詐騙成功的帳號、密碼應都在該主機內。

最後

當民眾收到來路不明的電子郵件或是需要輸入帳號、密碼的頁面時,應特別留意該郵件是不是從正常的寄件者,以及要輸入資料的網站是否有異常的網址名稱,以本例來說,是很典型的釣魚網站詐騙手法,其最終目的就是要騙取民眾的信箱帳號密碼,以供未來詐騙集團或駭客進一步使用,舉例來說,若gmail帳號有跟facebook或line有關連、帳密都一樣的情況,駭客可以多方面的嘗試,直到成功為止,不可不慎。

.jpg)